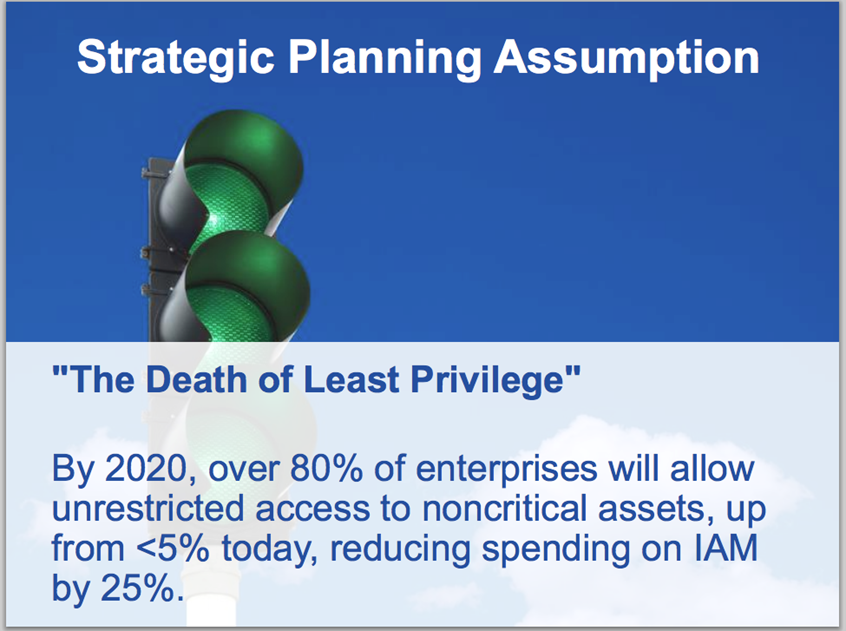

Les 2, 3 & 4 décembre 2014, Las Vegas a hébergé la convention annuelle sur la gestion des identités : « The Gartner IAM Summit ». J’avais assisté au Summit de l’année dernière (version Europe), et l’une des sessions qui m’avait laissé le plus dubitatif portait sur la gestion des privilèges… En effet, la session s’appelait « The Death of Least Privilege » – ce qui me semble être au mieux un rêve fou, au pire un postulat complètement improbable dans certains secteurs d’activité comme par exemple le secteur bancaire, soumis à des règles de régulation de type PCI-DSS…

Les échos que j’ai reçus de la suite de cette session, cette année, m’ont conforté dans certaines convictions… L’approche du Gartner a quelque peu évoluée… L’idée est maintenant de séparer en deux populations et deux périmètres distincts les employés d’une organisation :

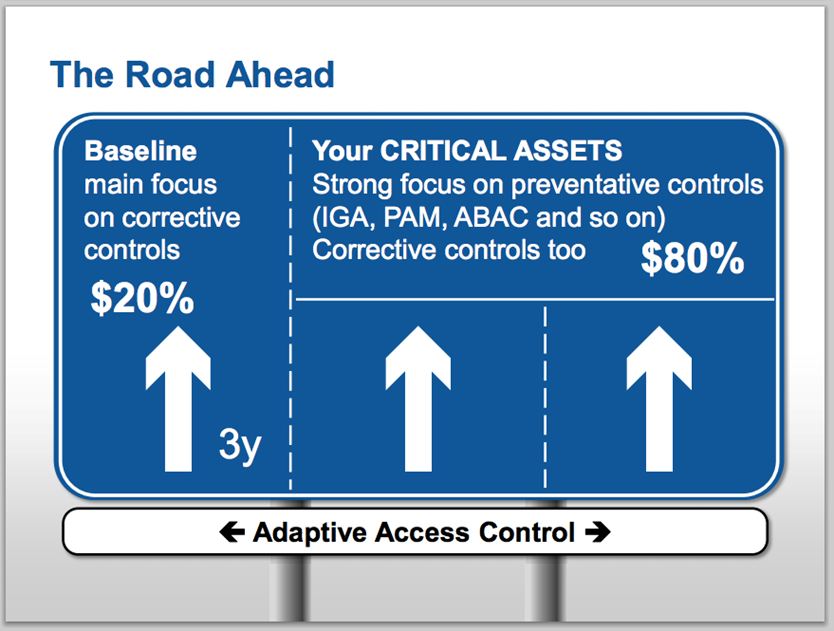

- Une population à « haut risque » représentée par les administrateurs systèmes, les gestionnaires applicatifs, les responsables de la production de données, etc… qui représente environ 20% de la population d’une entreprise => La gestion des privilèges est ici un enjeu majeur

- Une population « Lambda » qui consulte les données et en créé très peu, avec des comptes systèmes qui n’ont aucun pouvoir => ici, l’approche n’est pas de gérer finement les privilèges mais de résonner en mode « IAM People centric » – ce qui signifie globalement que l’effort investi dans la gestion des privilèges dans cette population n’a pas de ROI possible – qu’il faut plutôt investir dans des solutions IAM simples, sans gestion des privilèges, bénéficiant d’une approche unitaire des choses, par exemple, en basant le contrôle d’accès sur un annuaire et des groupes, mais rien de plus complexe

Encore une fois, l’idée est ici de pouvoir fournir un véritable retour sur investissement ou pas – et pour en avoir réalisé – fournir un retour sur investissement du déploiement d’une solution de gestion de privilèges sur des postes de travail standardisés pour une population sans compte administrateur local… c’est comme qui dirait… pas évident…

Cette slide résume bien la situation actuelle et la tendance en termes de stratégie :

Source: Gartner IAM Summit 2014

En effet, l’avènement de la multiplicité des supports et formes d’accès aux données (PC, navigateur, mobile, tablette, etc.) m’amène à penser que seul une protection au niveau de la donnée elle-même est valide. Ici, point besoin de gestion des privilèges au niveau du « poste de travail », mais il faut :

- Décider des critères de classification et de diffusion de la donnée

- Appliquer cette stratégie de classification et de diffusion via des règles automatiques sur les supports de données permettant un traitement automatique

- Implémenter une solution de choix de la classification et du critère de diffusion des données au niveau du créateur de la donnée elle-même : la classification basée sur le choix du créateur de l’information est réellement la seule valide et indiscutable

- Déployer une solution de DLP voir d’IRM basée sur ces critères de classification et de diffusion

Le nouveau monde nous amène à penser différemment la protection de l’information et des privilèges des utilisateurs au niveau du SI – Ne dépensez pas de l’argent dans un projet de gestion des privilèges au niveau des utilisateurs « normaux » mais consacrez l’investissement là où il y a de la valeur, c’est-à-dire au niveau de la donnée.

En parallèle, investissez immédiatement dans un projet de gestion des privilèges au niveau des personnes possédant des comptes à pouvoir, là où vous trouverez un ROI immédiat en termes de sécurité et même de continuité de service, donc un intérêt fort pour le business.

Cette slide résume cette idée, les analystes du Gartner indiquent que cette transformation de l’approche de protection des données dure en moyenne 3 ans, ce qui me semble un très bien chiffre – Un projet de classification et de protection de l’information couplé à une solution de gestion des privilèges est effectif très rapidement, après 6 mois, mais l’ensemble des périmètres critiques n’est couvert qu’après au moins une vingtaine de mois. Le problème, c’est que notre approche « française » des choses biaise ce type d’approche – combien de RSSI m’ont indiqué : « si je ne peux pas couvrir l’ensemble du périmètre, je ne bouge pas ! » – je pense que c’est l’argument le plus consternant qu’une personne en charge de la « sécurité » peut me fournir, à priori, plutôt que de protéger 20% du périmètre, il vaut mieux être à poil, curieuse approche…

Source: Gartner IAM Summit 2014

Pour finir, une slide résumant l’approche d’un projet de gestion des privilèges selon le Gartner, pour moi, les deux points cruciaux sont « Limit Scope » et « Monitor access » :

Source: Gartner IAM Summit 2014

En espérant vous avoir donné quelques pistes sur vos futures projets – n’hésitez pas à laisser vos commentaires ou à me contacter pour des retours d’expérience.